|

Getting your Trinity Audio player ready...

|

Que ce soit un Ledger ou avec n’importe quel autre portefeuille matériel, penser que ses crypto sont en sécurité sur la blockchain est une grossière erreur. Afin de vous sensibiliser un maximum et changer votre vision vis-à-vis des hardware wallet, nous allons découvrir les 10 menaces les plus courantes et comment vous pouvez réellement vous protéger.

Préambule

Avant de rentrer directement dans le vif du sujet, nous allons aborder rapidement le concept du Ledger et de son système de stockage des actifs.

Un Ledger ou tout autre portefeuille de stockage à froid permet de conserver ses crypto-monnaies en « sécurité ». La première erreur que font la majorité des utilisateurs, c’est de penser que vos crypto monnaies et NFT se trouvent dans la Ledger alors que pas du tout.

En réalité, vos actifs numériques sont tous conservés sur la blockchain et non dans votre hardware wallet. Votre portefeuille matériel sert uniquement à conserver la clé privée et c’est grâce à elle que vous pouvez signer les messages et les transactions. Elle agit un peu comme le code de votre carte bleu en autorisant une opération d’avoir lieu.

Ce qui veut dire que si vous faites des choses que vous ne maîtrisez pas (signature, finance décentralisée…), vous risquez de perdre l’intégralité de vos actifs, même avec un Ledger et nous allons voir pourquoi.

Les 10 menaces qui vous rend vulnérable, même avec un Ledger

Nous allons découvrir les menaces les plus courantes dans la crypto qui vous guettent en permanence. Il en existe une infinité et les pirates redoublent d’ingéniosité pour subtiliser vos crypto-monnaies.

Néanmoins, ce panel devrait déjà vous donner un large éventail de connaissances et vous rendre particulièrement méfiant.

1. Les fraudes et escroqueries (scams et rug pulls)

La première de ces menaces étant bien sûr les scams et rug pull. Les créateurs derrière ce type de projet ne font ça que pour soutirer l’argent de leurs investisseurs.

Alors que vous pensez investir dans un projet sérieux, les fondateurs vont subitement disparaître avec la caisse, vous laissant avec vos crypto monnaies et vos NFT sans aucune valeur car il n’y aura plus d’acheteurs.

Dans ce type de cas, un Ledger vous sera inutile car vous allez investir de vous même dans ces projets. Il est donc important de faire ses propres recherches au préalable.

2. Les hacks des protocoles

Le piratage des protocoles DeFi est de nature plutôt courante dans l’écosystème et quand on sait qu’une simple erreur dans le code peut coûter plutôt millions, il faut rester méfiant.

Quand vous déposez de la cryptomonnaie sur un protocole pour participer aux pools de liquidité ou faire du Yield Farming, vous déléguez vos actifs à un contrat intelligent.

En cas de piratage de ce contrat intelligent, vos fonds seront partiellement ou totalement volés par l’attaquant car vous ne les détenez plus. Vous devez donc être prudent et surtout conscient qu’aucun protocole DeFi n’est infaillible.

3. Les piratage des bridges

Les bridges permettent de faire transiter des crypto-monnaies entre différentes blockchains. Généralement, cela consiste à verrouiller une actif sur la blockchain A, puis créer l’équivalent en jeton synthétique sur la blockchain B.

Dans le sens opposé, on détruit l’actif sur la blockchain B avant de le déverrouiller sur la blockchain A. Ainsi, il y a donc une corrélation entre les actifs, qu’ils soient sur la blockchain A ou B.

Imaginez maintenant que les actifs de la blockchain A disparaissent, comment feront les utilisateurs qui disposent de leurs crypto monnaies sur la blockchain B pour retirer si les cryptos ne sont plus là ?

En réalité, cela va créer une perte de la parité entre les actifs qui n’auront plus aucune valeur sur la blockchain B. C’est ce qui s’est produit par exemple sur la blockchain Harmony le 24 Juin 2022 et sur laquelle certains utilisateurs avaient des stablecoins (USDT, USDC, BUSD) sur leur Ledger qui finalement ne valait pratiquement plus rien.

4. Vol de crypto-monnaies et NFT par autorisation (approval)

Si vous êtes un habitué de la finance décentralisée (DeFi), vous avez probablement signé une multitude d’autorisations, ce que l’on appelle aussi approval en anglais. Lorsque vous donnez ce type d’autorisation aux contrats intelligents, ils disposent d’un accès partiel ou totale à certaines de vos crypto-monnaies et NFT.

En d’autres termes, ils peuvent récupérer vos actifs numériques (cryptomonnaie et NFT) sans votre consentement étant donné que vous avez donné votre autorisation.

Dans le cas où le contrat en question est victime d’un piratage et que votre autorisation est toujours active, le pirate aura la capacité de récupérer vos actifs et vous le verrez quand il sera trop tard.

Il est important de conserver une bonne hygiène numérique et de révoquer ses autorisations régulièrement.

5. L’usurpation d’identité numérique grâce aux signatures

L’usurpation d’identité numérique est un vecteur proche de celui des approbations, car il consiste à signer un vulgaire message, en apparence, sans importance.

Dans la majorité des cas, la signature d’un message permet de vérifier que vous êtes bien le propriétaire d’un portefeuille. Sauf que dans certains cas, cette vérification peut entraîner une usurpation d’identité auprès d’autres plateformes.

Ce fût le cas récemment avec un vol de NFT sur la plateforme OpenSea. L’utilisateur à simplement signé un message qui a permis au pirate de se faire passer pour lui auprès de la plateforme et de vendre ses NFT.

Encore une fois, soyez particulièrement méfiant lorsqu’il s’agit de signer un message ou une transaction après votre wallet.

6. Les tentatives d’hameçonnage (phishing)

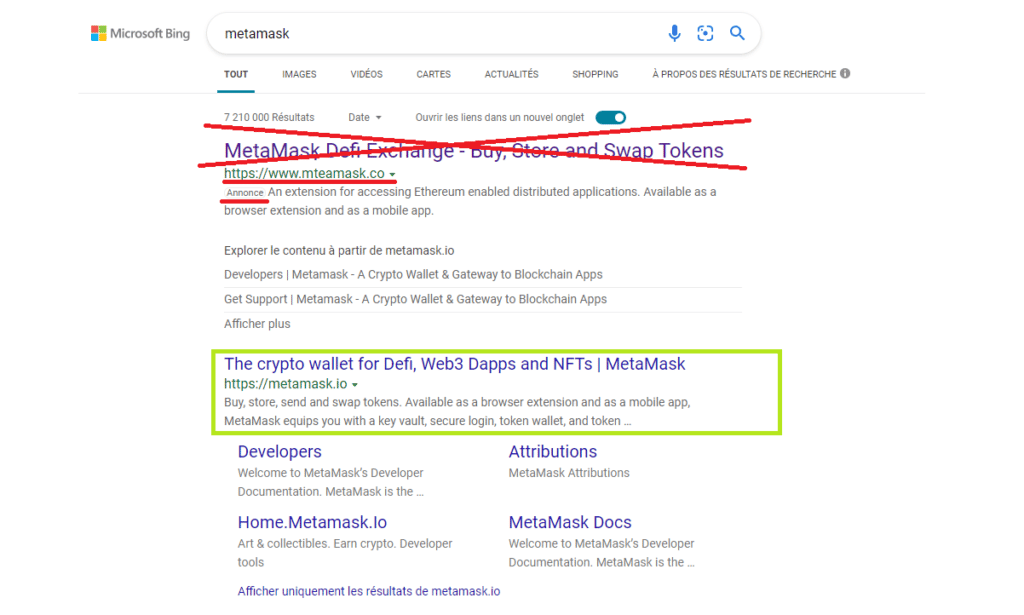

Les tentatives d’hameçonnage (phishing) est une forme d’escroquerie qui consiste à imiter des plateformes de confiance pour vous subtiliser vos crypto-monnaies. Ces tentatives sont extrêmement nombreuses et variées et prennent place pratiquement sur tous les supports (site web, applications, réseaux sociaux).

Pour avoir une idée de l’étendu des dégâts, voici quelques exemples :

- Sites web dans les résultats des moteurs de recherches

- Faux comptes sur les réseaux sociaux

- Message privée de faux membres de l’équipe d’un projet

- Piratage de compte sur différents réseaux (Discord, Twitter…)

Dans la majorité des cas, ces faux sites tentent de vous faire :

- Installer de faux logiciels/extensions (virus) ;

- Signer des autorisations ou des messages ;

- Récupérer votre phrase de récupération (les 12/24 mots secrets à ne JAMAIS divulguer) ;

- Envoyer de la crypto-monnaie sur un portefeuille.

Bien évidemment, toutes ces tentatives ont pour but de subtiliser vos actifs. Restez méfiant et encore une fois, ne signez pas n’importe quoi, même sur un site qui vous semble fiable. Pour preuve, Etherscan et CoinGecko ont été victimes de phishing en 2022 via une bannière de publicité malicieuse.

L’ingénierie sociale (social engineering en anglais) est l’art de la manipulation psychologique d’une personne afin de parvenir à une escroquerie.

Concrètement, vous allez vous lier d’amitié à une personne, lui accorder une certaine confiance et baisser votre garde avec le temps. C’est généralement de cette façon que procède la majorité des arnaqueurs dans les différents secteurs.

Dans le domaine des crypto-monnaies, il suffit simplement à cette personne de vous faire signer une autorisation ou un message frauduleux afin d’arriver à ses fins si vos actifs se trouvent sur un hardware wallet comme Ledger.

En résumé, c’est là que l’adage « Don’t Trust, Verify » prend tous son sens. Ne faites confiance à personne et prenez toujours le temps de vérifier avant d’agir.

8. Fuite de votre phrase de récupération

La phrase de récupération (seed) est ce que vous avez de plus précieux. C’est elle qui vous permet de regénérer votre clé privée maîtresse et par conséquent, qui permet l’accès à vos crypto.

Si jamais vous divulguez cette phrase de récupération à un tiers, il sera en capacité de regénérer cette clé privée à distance et donc, disposera d’un accès complet à vos crypto-monnaies et NFT.

Encore une fois, aucune vérification ne sera nécessaire étant donné qu’avec la clé privée, il peut signer lui-même les transactions et donc, vider l’intégralité de votre Ledger sans votre consentement.

En résumé, vous ne devez jamais divulguer votre phrase de récupération à qui que ce soit. La seule raison de l’utiliser, c’est de l’importer dans un nouveau hardware wallet qui vous appartient également.

9. La perte de votre phrase de récupération

Bien qu’il ne faut jamais donner la phrase de récupération de son portefeuille matériel, il ne faut pas la perdre non plus.

En cas de perte, vous serez tout simplement incapable de restaurer votre portefeuille en cas de dysfonctionnement. Vos cryptomonnaies seraient alors a tout jamais piégées dans la ou les différentes blockchains.

Si jamais cela devait vous arriver, vous devez rapidement transférer vos actifs numériques vers un nouveau portefeuille dont vous disposez de la seed. Encore une fois, privilégiez des solutions matérielles comme Ledger ou Satochip et surtout, conservez votre phrase en lieu sûr.

10. Erreur d’adresse ou de blockchain lors de l’envoi

Enfin, lors de l’envoi d’une crypto monnaie ou d’un NFT, l’adresse est un élément primordial à vérifier, même plusieurs fois si nécessaire ainsi que la blockchain de destination. Une grande quantité de crypto est perdue à tout jamais à cause d’erreurs lors de la saisie de l’adresse ou de la sélection de la blockchain lors d’un retrait.

Les actifs numériques ne sont pas multi-chain par nature. Si vous tentez d’envoyer 1 BTC depuis la blockchain Bitcoin vers une adresse Ethereum, vous allez tout simplement le détruire car il sera envoyé vers une adresse inaccessible.

En parallèle, certaines attaques comme l’address poisoning ou des virus peuvent changer l’adresse de destination quand vous allez coller l’adresse de destination avant l’envoi. Vous devez bien prendre le temps de vérifier les caractères sur votre Ledger avant de valider la transaction.

Du côté de la blockchain, la seule façon d’envoyer une cryptomonnaie d’une blockchain à une autre se fait en utilisant un bridge ou une solution dédiée comme Ledger Live, ou bien, certains écosystèmes comme Cosmos (IBC).

Si vous envoyez vous-même de la crypto entre deux de vos adresses, la blockchain d’émission doit être identique à celle de destination.

Conclusion : la plus grosse vulnérabilité d’un Ledger, c’est vous même

En résumé, la probabilité de faille logiciel/matériel de votre Ledger ou autre hardware wallet est quasi nulle et la majorité des pertes des utilisateurs est due à une mauvaise utilisation de son matériel.

Sur les Ledger et autre portefeuille matériel, la quasi totalité des vols ont lieux à la suite d’une autorisation compromise qui vise à siphonner le portefeuille de sa victime.

Le véritable intérêt de ces solutions matérielles est simplement de générer et conserver la clé privée hors d’atteinte du réseau afin de rendre les attaques beaucoup plus complexes.

Si lors de l’utilisation de votre portefeuille, vous donnez des accès à vos actifs et signez des messages sans comprendre ce que vous faites, vous compromettez la sécurité de votre matériel. Vous devez donc être particulièrement méticuleux dans vos opérations et surtout, comprendre ce que vous faites exactement avant d’agir.

Finalement, la plus grosse menace, c’est vous même.

Depuis 2017, je ne cesse d'explorer l'univers du Bitcoin, de la blockchain des crypto monnaies, des NFT et plus récemment, celui du Web3. Après avoir fondé Au Coin du Bloc en 2021, je met à disposition mes connaissances et tente de vulgariser les aspects obscurs pour rendre abordable et compréhensible cet univers naissant dans lequel je crois fermement.